Главная /

Безопасность /

Основы теории информации и криптографии

Основы теории информации и криптографии - ответы на тесты Интуит

Правильные ответы выделены зелёным цветом.

Все ответы: В курсе излагаются основные понятия и факты теории информации. Рассмотрены способы измерения, передачи и обработки информации.

Все ответы: В курсе излагаются основные понятия и факты теории информации. Рассмотрены способы измерения, передачи и обработки информации.

Кибернетика - это наука:

(1) об общих законах управления системами

(2) о способах взаимодействиях различных абстрактных объектов

(3) об общих законах получения, хранения, передачи и переработки информации

Способ построения полиномиальных кодов, минимальное расстояние между кодовыми словами которых равно заданному числу, был открыт:

(1) Чоудхури

(2) Боузом

(3) Хоккенгемом

Криптография определяет:

(1) раздел теории информации, в котором изучаются и разрабатываются системы кодирования информации

(2) раздел кибернетики, в котором изучаются и разрабатываются системы изменения письма с целью сделать его более понятным

(3) раздел математики, в котором изучаются и разрабатываются системы изменения письма с целью сделать его непонятным для непосвященных лиц

Самым распространенным типом данных в компьютерном мире является:

(1) динамические библиотеки

(2) графические файлы

(3) текстовые файлы

Информация - это:

(1) объект, несущий в себе определенное значение

(2) материальная сущность, при помощи которой с любой точностью можно описывать любые сущности

(3) нематериальная сущность, при помощи которой с любой точностью можно описывать реальные, виртуальные и понятийные сущности

Энтропия дискретной случайной величины представляет собой:

(1) среднее количество бит, которое нужно передавать по каналу связи о текущем значении данной дискретной случайной величины, чтобы полностью описать ее

(2) максимум среднего количества бит, которое нужно передавать по каналу связи о текущем значении данной дискретной случайной величины

(3) минимум среднего количества бит, которое нужно передавать по каналу связи о текущем значении данной дискретной случайной величины

Цель сжатия состоит в:

(1) изменении(как в увеличении, так и в сжатии) количества бит, необходимых для хранения или передачи информации

(2) увеличении количества байт, необходимых для хранения или передачи информации

(3) уменьшении количества бит, необходимых для хранения или передачи заданной информации

Бинарное дерево называется упорядоченным, если:

(1) его узлы НЕ могут быть перечислены в порядке убывания веса

(2) его узлы находятся на разных ярусах

(3) его узлы могут быть перечислены в порядке неубывания веса и в этом перечне узлы, имеющие общего родителя, должны находиться рядом, на одном ярусе

Статистическими методами называют:

(1) словарные алгоритмы

(2) арифметическое кодирование

(3) метод Шеннона-Фэно

(4) алгоритм Ферма

(5) метод Хаффмена

Cжатие с потерями позволяет:

(1) предоставить более эффективные методы сжатия данных без удаления информации

(2) добавлять некоторую часть к исходной информации

(3) отбрасывать часть исходной информации

Коды делятся на классы:

(1) коды с обнаружением ошибок

(2) коды с корректированием ошибок

(3) коды с исправлением ошибок

(4) коды с управлением ошибками

(5) коды с изъятием ошибок

Блочный код называется групповым, если:

(1) сообщение кодируется несколькими методами последовательно

(2) он образует группу вместе с другими кодами

(3) его кодовые слова образуют группу

Основной категорией кибернетики является:

(1) энергия

(2) распознавание

(3) управление

(4) взаимодействие

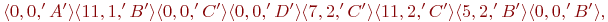

Многочлен

g(x) степени k называется примитивным, если:

(1)

xj+1 НЕ делится на g(x) и делится без остатка на j

(2)

x2+1 делится на g(x) без остатка для j=3k-1 и не делится ни для какого меньшего значения j

(3)

xj+1 делится на g(x) без остатка для j=2k-1 и не делится ни для какого меньшего значения j Системы с ключевым словом характеризуются тем, что:

(1) широко применяются до сих пор

(2) вышли из применения

(3) в настоящее время очень редко применяются

Различают виды разметок текста:

(1) внешняя

(2) управляющая

(3) физическая

(4) арифметическая

(5) логическая

Общая схема передачи информации имеет вид:

(1) исходная информация - сжатие - шумозащитное кодирование - канал связи - декодирование шумозащитных кодов - дешифровка - полученная информация

(2) исходная информация - сжатие - шифрование - шумозащитное кодирование - канал связи(проявляется действие шумов) - декодирование шумозащитных кодов - распаковка - дешифровка - полученная информация

(3) исходная информация - шифровка - сжатие - шумозащитное кодирование - канал связи(проявляется действие шумов) - декодирование шумозащитных кодов - распаковка - дешифровка - полученная информация

(4) исходная информация - шифровка - сжатие - канал связи - распаковка - дешифровка - полученная информация

(5) исходная информация - шифровка - сжатие - шумозащитное кодирование - канал связи - декодирование шумозащитных кодов - дешифровка - распаковка - полученная информация

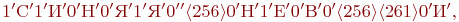

Перед испытуемым человеком зажигается одна из

N лампочек, которую он должен указать. Проводится большая серия испытаний, в которых каждая лампочка зажигается с определенной вероятностью pi, где i - это номер лампочки. Среднее время, необходимое для правильного ответа испытуемого, пропорционально:

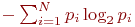

(1) ![math]()

(2) числу лампочек

N

(3) величине энтропии ![math]()

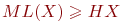

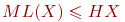

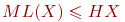

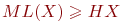

Выбрать верные утверждения:

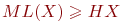

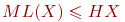

(1) ![math]()

(2) ![math]()

(3) ![math]() для любой дискретной случайной величины

для любой дискретной случайной величины ![math]() и любого ее кода

и любого ее кода

для любой дискретной случайной величины

для любой дискретной случайной величины  и любого ее кода

и любого ее кода

(4) ![math]() для любой дискретной случайной величины

для любой дискретной случайной величины ![math]() и любого ее кода

и любого ее кода

для любой дискретной случайной величины

для любой дискретной случайной величины  и любого ее кода

и любого ее кода Вычислить длины кодов Хаффмена и арифметического для сообщения AAB, полученного от дискретной случайной величины

X со следующим распределением вероятностей P(X=A)=1/3, P(X=B)=2/3:

(1)

LХаффмена = 3.5 бита, Lарифметический = 4.4 бита

(2)

LХаффмена = 4 бита, Lарифметический = 3 бита

(3)

LХаффмена = 3 бита, Lарифметический = 4 бита Основная идея LZ77 состоит в том, что:

(1) заменяются только четные вхождения некоторой строки символов в сообщении

(2) первое и последующие вхождения некоторой строки символов в сообщении заменяются ссылками на примитив

(3) второе и последующие вхождения некоторой строки символов в сообщении заменяются ссылками на ее первое вхождение

Основная идея сжатия графической информации с потерями заключается в том, что:

(1) каждая точка в картинке характеризуется одним атрибутом: цветом

(2) каждая точка в картинке характеризуется двумя равноважными атрибутами: яркостью и цветом

(3) каждая точка в картинке характеризуется тремя равноважными атрибутами: яркостью, цветом и насыщенностью

Простой код с обнаружением ошибок основан на:

(1) взаимодействии с другим кодом

(2) булевом методе проверки

(3) схеме проверки четности

Свойства совершенного кода могут быть представлены в виде:

(1) для совершенного ![math]() . Верно и обратное утверждение

. Верно и обратное утверждение

(m,n)-кода, исправляющего все ошибки веса, не большего k, выполняется соотношение  . Верно и обратное утверждение

. Верно и обратное утверждение

(2) совершенный код, исправляющий все ошибки веса, не большего

k, в столбцах таблицы декодирования содержит все слова, отстоящие от кодовых на расстоянии, не большем k. Верно и обратное утверждение

(3) таблица декодирования совершенного кода, исправляющего все ошибки в не более чем

k позициях, имеет в качестве лидеров все строки, содержащие не более k единиц. Верно и обратное утверждение Теория информации представляет собой:

(1) абстрактную категорию, необходимую для изучения кибернетики в целом, определяющую аспекты использования информации

(2) концепцию, согласно которой осуществляется доступ к информации

(3) математическую теорию, посвященную измерению информации, ее потока, "размеров" канала связи и т.п.

Код Голея - это:

(1) невозможно определить принадлежность кода Голея к коду БЧХ

(2) код БЧХ

(3) не код БЧХ

Проблема нераскрываемого шифра является:

(1) стойкость шифра

(2) скорость шифрования

(3) способ передачи ключа

Основными форматами текста с разметкой являются:

(1) XLS

(2) HTML

(3) TeX

(4) DOC

(5) PDF

Клод Шеннон предложил способ изменения количества информации:

(1) средствами визуального определения

(2) путем непосредственного использования символов

(3) содержащейся в одной случайной величине, относительно другой случайной величины

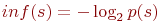

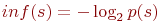

Если задана функция ![math]() , где

, где

, где

, где s-это предложение, смысловое содержание которого измеряется, p(s) - вероятность истинности s, то эта функция обладает свойствами:

(1) если ![math]()

s-истинно, то

(2) ![math]()

(3) если ![math]() - истинно, то

- истинно, то ![math]()

- истинно, то

- истинно, то

(4) ![math]()

(5) если ![math]() - истинно, то

- истинно, то ![math]()

- истинно, то

- истинно, то

Суть основной теоремы о кодировании при отсутствии помех заключается в том, что:

(1) при очень малой длине

n сообщения, при кодировании методом Шеннона-Фэно всего сообщения целиком среднее количество бит на единицу сообщения будет сколь угодно мало отличаться от энтропии единицы сообщения. Данное правило действует только на короткие сообщения

(2) с ростом длины

n сообщения, при кодировании методом Шеннона-Фэно всего сообщения целиком среднее количество бит на единицу сообщения будет очень удалено от энтропии единицы сообщения

(3) с ростом длины

n сообщения, при кодировании методом Шеннона-Фэно всего сообщения целиком среднее количество бит на единицу сообщения будет сколь угодно мало отличаться от энтропии единицы сообщения Дискретная случайная величина

X может принимать три различных значения. При построении блочного кода с длиной блока 4 для X необходимо будет рассмотреть дискретную случайную величину X X. X

(1) 75 различных значений

(2) 27 различных значений

(3) 81 различное значение

Алгоритм LZ77 выдает коды, состоящие из:

(1) двух элементов

(2) пяти элементов

(3) трех элементов

Видеоинформацию можно сжать:

(1) до 10000 и более раз

(2) очень неплотно, всего на несколько процентов

(3) очень плотно, до 100 и более раз

(4) очень слабо - она практически не сжимаема

Последовательные коды характеризуются тем, что:

(1) значение каждого символа зависит от части предшествующего фрагмента сообщения

(2) значение очередного контрольного символа НЕ зависит от всего предшествующего фрагмента сообщения

(3) значение очередного контрольного символа зависит от всего предшествующего фрагмента сообщения

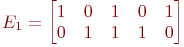

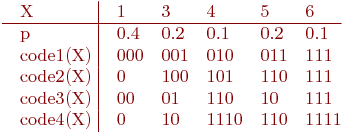

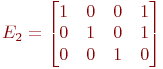

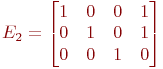

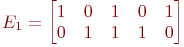

Для кодирующей матрицы ![math]() построить (2,5)-код:

построить (2,5)-код:

построить (2,5)-код:

построить (2,5)-код:

(1) ![math]()

(2) ![math]()

(3) ![math]()

При формальном представлении информации:

(1) ряду однородных объектов ставится в соответствие некий код, позволяющий индентифицировать любой объект из данных однородных объектов по этому коду

(2) совокупности объектов ставится в соответствие формальный код

(3) каждому описываемому объекту или понятию ставится в соответствие некоторый числовой код

Циклический избыточный код имеет:

(1) временную длину

(2) переменную длину

(3) фиксированную длину

Между абонентами

A и B установлен секретный канал связи без передачи ключей при заданных p=167 и их первых ключах 15 и 21. Описать процесс передачи сообщения 17 (от B к A):

(1)

A отправляет B 115, B возвращает 63, A окончательно отправляет 140

(2)

A отправляет B 58, B возвращает 94, A окончательно отправляет 115

(3)

B отправляет A 135, A возвращает 15, B окончательно отправляет 143 Большинство тегов языка HTML:

(1) нуждаются в двойном закрытии

(2) самодостаточные

(3) парные

Укажите свойства меры информации и энтропии:

(1) если

X константа, то HX = 0

(2) ![math]()

(3) ![math]()

I(X,Y) = HX + HY - H(X,Y), где

(4) если

X, Y независимы, то I(X,Y) = 0

(5) ![math]()

I(X,Y) = 0 только если

(6)

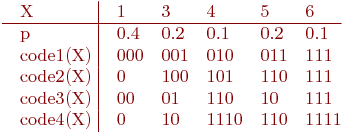

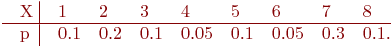

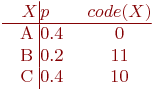

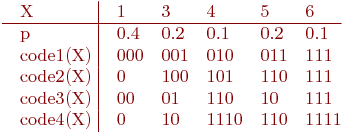

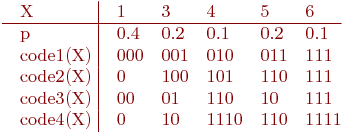

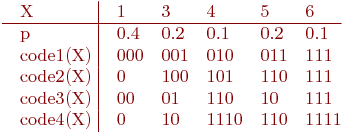

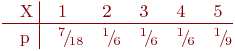

I(X,Y) = I(Y,X)  Найти среднюю длину

Найти среднюю длину code1 для дискретной случайной величины X:

(1)

ML1(X)=2.2 бит/сим

(2)

ML1(X)=3.5 бит/сим

(3)

ML1(X)=3 бит/сим Метод Шеннона-Фэно состоит в том, что:

(1) значения дискретной случайной величины располагают в порядке возрастания их вероятностей, а затем последовательно умножают на две части с приблизительно равными вероятностями, к коду первой части добавляют 0, а к коду второй - 1

(2) значения дискретной случайной величины располагают в порядке убывания их вероятностей, а затем последовательно делят на две части с приблизительно равными вероятностями, к коду первой части добавляют 1, а к коду второй - 0

(3) значения дискретной случайной величины располагают в порядке убывания их вероятностей, а затем последовательно делят на две части с приблизительно равными вероятностями, к коду первой части добавляют 0, а к коду второй - 1

Считая, что код генерируется дискретной случайной величиной

X с распределением P(X=A)=2/3, P(X=B)=1/3 вычислить длины кодов Хаффмена, блочного Хаффмена (для блоков длины 2 и 3) для сообщения ABAAAB:

(1)

LХаффмена-1(ABAAAB) = 5 бит, LХаффмена-2(ABAAAB) = 5 бит, LХаффмена-3(ABAAAB) = 6 бит

(2)

LХаффмена-1(ABAAAB) = 5 бит, LХаффмена-2(ABAAAB) = 6 бит, LХаффмена-3(ABAAAB) = 4 бита

(3)

LХаффмена-1(ABAAAB) = 6 бит, LХаффмена-2(ABAAAB) = 5 бит, LХаффмена-3(ABAAAB) = 5 бит Код, выдаваемый LZSS, начинается с:

(1) собственно кода, без префикса

(2) двубитного префикса

(3) однобитного префикса

Устройства канала связи представляют собой:

(1) устройство, определяющее интервал времени от отправки сигнала передатчиком до его приема приемником

(2) совокупность устройств, объединенных линиями связи, предназначенных для передачи информации от источника информации до ее приемника

(3) устройства, просто передающие усиленным принятый сигнал

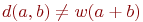

Следующее утверждение верно:

(1)

d(a,b) = w(a-b)

(2) ![math]()

(3)

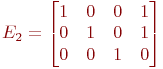

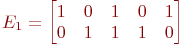

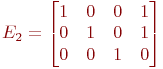

d(a,b) = w(a+b) Для кодирующей матрицы ![math]() найти минимальное расстояние между словами кода:

найти минимальное расстояние между словами кода:

найти минимальное расстояние между словами кода:

найти минимальное расстояние между словами кода:

(1) mind = 3

(2) mind = 2

(3) mind = 1

Информация может быть нескольких типов:

(1) непрерывная

(2) устойчивая

(3) дискретная

(4) частотная

(5) повторная

Вычисление значения кода CRC происходит посредством:

(1) деления многочлена, соответствующего исходному сообщению, на фиксированный многочлен. Целая часть от такого деления и есть код CRC

(2) деления фиксированного многочлена на многочлен, соответствующего исходному сообщению. Остаток от такого деления и есть код CRC

(3) деления многочлена, соответствующего исходному сообщению, на фиксированный многочлен. Остаток от такого деления и есть код CRC

Алгоритм DES предназначен для шифровки:

(1) ровно 32 бит исходных данных

(2) более 64 бит исходных данных

(3) ровно 64 бит исходных данных

(4) менее 64 бит исходных данных

Специальные символы можно ввести в документ, используя их имена, заключенные между:

(1) & и !

(2) # и ;

(3) & и ;

(4) @ и ;

(5) % и %

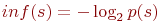

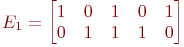

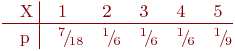

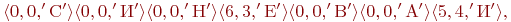

Найти энтропию дискретной случайной величины ![math]()

X, заданной распределением

(1) ![math]()

(2) ![math]()

(3) ![math]()

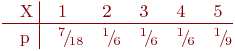

Найти среднюю длину

Найти среднюю длину code4 для дискретной случайной величины X:

(1)

ML3(X)=2.8 бит/сим

(2)

ML3(X)=3 бит/сим

(3)

ML4(X)=2.2 бит/сим Вместе с собственно сообщением нужно передавать таблицу кодов для метода:

(1) Винера

(2) Хаффмена

(3) Шеннона-Фэно

(4) Берга

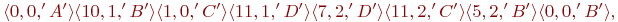

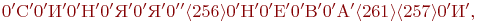

Закодировать сообщение BBCBBC, используя адаптивный алгоритм Хаффмена с упорядоченным деревом:

(1)

'C'01'B'0100

(2)

'B'11'C'1001

(3)

'B'10'C'1101 При чрезмерном увеличении размера словаря и буфера для алгоритмов LZ77 и LZSS, то это приведет:

(1) к снижению стойкости кода

(2) к увеличению эффективности кодирования

(3) к снижению эффективности кодирования

Простейший код для борьбы с шумом представляет собой:

(1) условное повторение кода в целом

(2) тройное повторение каждого бита

(3) контроль четности

Имеется (8,9)-код с проверкой четности. Вычислить вероятность ошибочной передачи без использования кода, если вероятность ошибки при передаче каждого бита равна 1%:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Для кодирующей матрицы ![math]() найти вероятность правильной передачи:

найти вероятность правильной передачи:

найти вероятность правильной передачи:

найти вероятность правильной передачи:

(1)

Pправильной передачи = p3 + 4p4q + 3p3q2

(2)

Pправильной передачи = p4 + 4p4q + 2p2q2

(3)

Pправильной передачи = p5 + 5p4q + 2p3q2 Частота дискретизации определяет:

(1) время, в течении которого затухают колебания исследуемой величины

(2) период между измерениями непрерывной величины, колеблющихся разных разных фазах

(3) период между измерениями значений непрерывной величины

Построить CRC-4 код для сообщения 10000000, используя полином-генератор

x4+1:

(1) 1111

(2) 1011

(3) 1000

Нужно послать секретные сообщения 25 и 2 для JB и 14 для CIA, используя следующие записи открытой книги паролей криптосистемы RSA -

JB: 77,7;

CIA: 667,15

(1) 43, 41; 256

(2) 53, 31; 295

(3) 53, 51; 247

Элементы SGML делятся на категории:

(1) ссылки на данные - им соответствуют элементы разметки HTML типа &

(2) описательные конструкции компонент документа в их структурной взаимосвязи - они не входят в HTML, но определяют его

(3) описательные маркеры - определяют структуру документа - им соответствуют элементы разметки HTML типа H1, P, A, IMG и т.п.

(4) инструкции по обработке текста

Определить

HZ, если задана дискретная случайная величина Z=(X1+1)2-X2, где независимые дискретные случайные величины X1, X2 могут с равной вероятностью принимать значение либо 0, либо 1:

(1)

HZ = 1 бит/сим

(2)

HZ = 2.5 бит/сим

(3)

HZ = 2 бит/сим Дискретная случайная величина

X задана распределением P(X=2n)=1/2n, n=1,2,..., Найти энтропию X:

(1)

HX = 1 бит/сим

(2)

HX = 2.2 бит/сим

(3)

HX = 2 бит/сим  Вычислить

Вычислить ML1(X ) для блочного кода Хаффмена для X. Длина блока - 2 бита:

(1)

1.3 бит/сим

(2)

1.7 бит/сим

(3)

1.56 бит/сим Вычислить длины в битах сообщения "КИБЕРНЕТИКИ" в коде ASCII+ и его полученного кода

(1)

L(КИБЕРНЕТИКИ) = 98 бит, длина исходного сообщения = 102 бита

(2)

L(КИБЕРНЕТИКИ) = 72 бита, длина исходного сообщения = 75 бит

(3)

L(КИБЕРНЕТИКИ) = 85 бит, длина исходного сообщения = 88 бит Запатентованным является алгоритм:

(1) LZ78

(2) LZSS

(3) LZW

Передатчик задается случайной величиной со следующими законами распределениями вероятностей:

P(X1=-1)=1/4, P(X1=0)=1/2, P(X1=1)=1/4. Емкость канала связи с шумом равна 4000 бод. Вычислить максимальную скорость передачи данных по этому каналу передатчиком, обеспечивающую сколь угодно высокую надежность передачи:

(1)

8000/3.5 ≈ 2285.71 сим/сек

(2)

8000/2 ≈ 4000 сим/сек

(3)

8000/3 ≈ 2666.67 сим/сек Преимущество матричного кодирования заключается в:

(1) определении объема полученных данных еще до начала кодирования

(2) использовании большего объема памяти по сравнению с другими методами кодирования

(3) использовании гораздо меньшего объема памяти по сравнению с другими методами кодирования

Полиномиальный код с кодирующим многочленом

g(x) кодирует слово сообщения a(x) многочленом:

(1)

b(x)=a(x)g(x)=b0+b1x+ ... +bn+1xn+1

(2)

b(x)=a(x)g(x)=b0+b1x+ ... +bnxn

(3)

b(x)=a(x)g(x)=b0+b1x+ ... +bn-1xn-1 Суть теоремы о выборках заключается в том, что:

(1) частота дискретизации должна быть 44.1КГц

(2) для точной дискретизации ее частота должна быть не менее чем в три раза выше наибольшей частоты гармоники, входящей в дискретизируемую величину

(3) для точной дискретизации ее частота должна быть не менее чем в два раза выше наибольшей частоты гармоники, входящей в дискретизируемую величину

Преимущество формата PostScript заключается в том, что:

(1) он зависим от физических устройств воспроизведения

(2) он легко редактируется вручную

(3) он независим от физических устройств воспроизведения

(4) благодаря его универсальности, он может заменять собой табличный и текстовый процессоры

Дискретные случайные величины

X1 и X2 определяются подбрасыванием двух идеальных тетраэдров, грани которых помечены числами от 1 до 4. Дискретная случайная величина Y равна сумме чисел, выпавших при подбрасывании этих тетраэдров, т.е. Y=X1+X2. Вычислить I(X1,Y):

(1) ![math]()

(2) ![math]()

(3) ![math]()

Распаковать сообщение

'A'0'F'00'X'0111110101011011110100101, полученное по адаптивному алгоритму Хаффмена с упорядоченным деревом

(1) FFXAAAXFXAXFFAA

(2) AFXFFAXFXAXAAAF

(3) AFXAFFXFXAXAFFA

Закодировать сообщения "КИБЕРНЕТИКИ", вычислить длины в битах полученных кодов, используя алгоритм LZW (словарь - ASCII+ и 16 фраз):

(1) ![math]() длина 10 * 9 = 90 бит

длина 10 * 9 = 90 бит

длина 10 * 9 = 90 бит

длина 10 * 9 = 90 бит

(2) длина 3 * 7 + 7 * 9 = 84 бит

(3) ![math]() длина 10 * 9 = 90 бит

длина 10 * 9 = 90 бит

длина 10 * 9 = 90 бит

длина 10 * 9 = 90 бит ЦВМ служит для:

(1) определения повторных величин

(2) обработки непрерывной информации

(3) обработки дискретной информации

Разделами кибернетики являются:

(1) дискретная математика

(2) теория информации

(3) теория алгоритмов

(4) теория машин и механизмов

(5) теория распознавания образов

(6) теория вероятностей

Коды Рида-Соломона являются:

(1) двоичными коды

(2) недвоичными кодами

(3) полиномными кодами

Простейшая система шифрования основана на том, что:

(1) выбирается сложный алгоритм кодирования данных

(2) происходит замена каждого знака письма на другой знак по выбранному правилу

(3) происходит замена целого письма одним символом

Компьютерный шрифт представляет собой:

(1) обычный текст

(2) набор именованных кодами рисунков знаков

(3) набор видеофайлов

Противоположность информации:

(1) сущность

(2) неопределенность

(3) определенность

Энтропия определяет:

(1) теорию информации

(2) меру уравновешенности системы

(3) раздел кибернетики

(4) способ кодирования информации

Размер сжатия:

(1) может быть сколь угодно большим

(2) не может быть больше некоторого теоретические предела

(3) ограничивается лишь потребностями пользователя

При кодировании методом Хаффмена и на 0 и на 1 придется тратить:

(1) максимум один бит

(2) не менее одного бита

(3) не менее одного байта

Словарные алгоритмы преимущественно отличаются от статистических тем, что:

(1) позволяют кодировать последовательности символов одинаковой длины

(2) позволяют кодировать последовательности символов разной длины

(3) позволяют быстрее кодировать символы

Сжатие с потерями используется в основном для видов данных:

(1) полноцветная графика

(2) видеоинформация

(3) звук

(4) текстовая информация

Коды с исправлением ошибок предназначены для:

(1) выявления вероятности, близкой к единице, наличие ошибок

(2) восстановления с вероятностью, близкой к единице, посланного сообщения

(3) управления ошибками в ходе отправки и получения сообщения

Если код является групповым, то:

(1) наибольшее расстояние между двумя кодовыми словами меньше либо равно наибольшему весу нулевого слова

(2) наименьшее расстояние между двумя кодовыми словами равно наименьшему весу ненулевого слова

(3) наибольшее расстояние между двумя кодовыми словами равно наименьшему весу ненулевого слова

Сущность принципа управления заключается в том, что:

(1) движение и действие больших масс или передача и преобразование больших количеств энергии направляется и контролируется при помощи еще больших количеств энергии

(2) движение и действие больших масс или передача и преобразование больших количеств энергии направляется и контролируется при помощи небольших количеств энергии, несущих информацию

(3) движение и действие малых масс или передача и преобразование малых количеств энергии направляется и контролируется при помощи больших количеств энергии

Первый БЧХ-код, примененный на практике, был:

(1) (231,255)-код

(2) (92,127)-код

(3) (102,250)-код

Особенностью системы с ключевым словом является:

(1) три уровня секретности

(2) один уровень секретности

(3) два уровня секретности

При логической разметке указывается:

(1) что нужно сделать с выбранным фрагментом текста: показать курсивным, приподнять, центрировать, сжать, подчеркнуть и т.п.

(2) структурный смысл выбранного фрагмента: примечание, начало раздела, конец подраздела, ссылка на другой фрагмент и т.п.

(3) управляющие элементы, необходимые для правильного определения документа

Общая схема передачи информации имеет вид:

(1) исходная информация - шифровка - сжатие - шумозащитное кодирование - канал связи - декодирование шумозащитных кодов - дешифровка - распаковка - полученная информация

(2) исходная информация - сжатие - шифрование - шумозащитное кодирование - канал связи(проявляется действие шумов) - декодирование шумозащитных кодов - распаковка - дешифровка - полученная информация

(3) исходная информация - шифровка - сжатие - канал связи - распаковка - дешифровка - полученная информация

(4) исходная информация - шифровка - сжатие - шумозащитное кодирование - канал связи(проявляется действие шумов) - декодирование шумозащитных кодов - распаковка - дешифровка - полученная информация

(5) исходная информация - сжатие - шумозащитное кодирование - канал связи - декодирование шумозащитных кодов - дешифровка - полученная информация

Вычислить ![math]() предложения

предложения ![math]() , про которое известно, что оно достоверно на 50%, и предложения

, про которое известно, что оно достоверно на 50%, и предложения ![math]() , достоверность которого 25%:

, достоверность которого 25%:

предложения

предложения  , про которое известно, что оно достоверно на 50%, и предложения

, про которое известно, что оно достоверно на 50%, и предложения  , достоверность которого 25%:

, достоверность которого 25%:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Выбрать верные утверждения:

(1) ![math]()

(2) ![math]() для любой дискретной случайной величины

для любой дискретной случайной величины ![math]() и любого ее кода

и любого ее кода

для любой дискретной случайной величины

для любой дискретной случайной величины  и любого ее кода

и любого ее кода

(3) ![math]() для любой дискретной случайной величины

для любой дискретной случайной величины ![math]() и любого ее кода

и любого ее кода

для любой дискретной случайной величины

для любой дискретной случайной величины  и любого ее кода

и любого ее кода

(4) ![math]()

Составить арифметический код для сообщения BAABC, полученного от дискретной случайной величины

X со следующим распределением вероятностей P(X=A)=1/4, P(X=B)=1/2, P(X=C)=1/4:

(1) 010001101

(2) 010001011

(3) 010001001

Алгоритм LZ77 использует "скользящее" по сообщению окно, разделенное на две части, выполняющие определенные функции:

(1) первая включает уже просмотренную часть сообщения. Вторая является буфером, содержащим еще незакодированные символы входного потока. Первая и вторая части равны

(2) первая, большая по размеру, включает уже просмотренную часть сообщения. Вторая, намного меньшая, является буфером, содержащим еще незакодированные символы входного потока

(3) первая, большая по размеру, включает уже просмотренную часть сообщения. Вторая, намного меньшая, является буфером, содержащим уже закодированные, но еще не просмотренные символы входного потока

Для сжатия графической информации с потерями в конце 80-х установлен стандарт:

(1) GIF

(2) JPEG

(3) BMP

(4) ICO

(5) WMF

Блочный код заменяет:

(1) четный блок из

m символов более длинным блоком из n символов

(2) каждый блок из

m символов более длинным блоком из n символов

(3) каждый блок из

m символов более коротким блоком из n символов Двоичный блочный

(m,n)-код называется оптимальным, если:

(1) он не изменяет вероятность ошибочного декодирования

(2) он минимизирует вероятность ошибочного декодирования

(3) он управляет вероятностью кодирования

Теория информации изучает:

(1) аспекты использования данных

(2) измерение информации, ее потока, "размеров" канала связи и т.п.

(3) абстрактные категории различных математических объектов

Коды Хэмминга являются:

(1) не код БЧХ

(2) код БЧХ

(3) невозможно определить принадлежность кода Хэмминга к коду БЧХ

Зашифровать сообщение "КИБЕРНЕТИКА" ключом "ДИСК":

(1) ПТКРХЗЩЮНФЫ

(2) ПТУРХЧЧЮНФЫ

(3) ПТУВЛЧДЮНФЯ

World Wide Web базируется на стандартах:

(1) TeX

(2) URI

(3) HTML

(4) HTTP

(5) PDF

Функция

f-инъекция, если:

(1) на разных значениях аргумента она принимает одинаковые значения

(2) на разных значениях аргумента она принимает разные значения

(3) она зависит от двух и более аргументов

(4) в роли аргумента выступает функция

Если задана функция ![math]() , где

, где ![math]() :

:

, где

, где s-это предложение, смысловое содержание которого измеряется, p(s) - вероятность истинности s, то если  :

:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Кодирование, основанное на основной теореме о кодировании при отсутствии помех:

(1) легко реализуемо

(2) практически не реализуемо

(3) невозможно

Дискретная случайная величина

X может принимать три различных значения. Если считать сложность построения кода пропорциональной количеству различных значений кодируемой дискретной случайной величины, то блочный код для X по сравнению с неблочным сложнее строить в:

(1) в 81 раз

(2) в 27 раз

(3) в 25 раз

К недостаткам алгоритма LZ77 следует отнести:

(1) невозможность применять алгоритм для больших объемов информации

(2) с ростом размеров словаря скорость работы алгоритма-кодера пропорционально замедляется

(3) неэффективность алгоритма в целом

(4) кодирование одиночных символов очень неэффективно

Стандарт LPC используется для:

(1) сжатия видеоинформации

(2) сжатия речи

(3) сжатия текстовой информации

(4) распаковки графических файлов

Расстоянием (Хэмминга) между двоичными словами длины

n называется:

(1) количество четных позиций, в которых эти слова не встречаются

(2) количество позиций, в которых эти слова различаются

(3) количество позиций, в которых эти слова совпадают

Для кодирующей матрицы ![math]() построить (3,4)-код:

построить (3,4)-код:

построить (3,4)-код:

построить (3,4)-код:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Специальные таблицы для перевода неформальных данных в цифровой вид называются:

(1) символьные преобразователями

(2) таблицами кодировки

(3) таблицами взаимодействия

(4) таблицами шифрования

Для кода CRC-16 полином-генератор имеет степень:

(1) 32

(2) 16

(3) 64

Первая и наиболее известная система с открытым ключом называется:

(1) DES

(2) RSA

(3) PGP

К парным тегам языка HTML относятся:

(1)

BODY

(2)

I

(3)

BR

(4)

CODE

(5)

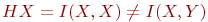

IMG Известно что ![math]() . Для каждого

. Для каждого

. Для каждого

. Для каждого i pij равно либо qj, либо 0 при условии:

(1) ![math]()

(2)

HX = I(X,X) = I(X,Y)

(3) ![math]()

Найти среднюю длину

Найти среднюю длину code2 для дискретной случайной величины X:

(1)

ML2(X)=3 бит/сим

(2)

ML2(X)=2.2 бит/сим

(3)

ML2(X)=3.2 бит/сим По методу Хаффмена код строится:

(1) на основе реляционной теории

(2) при помощи двоичного дерева

(3) посредством линейной структуры

Считая, что код генерируется дискретной случайной величиной

X с распределением P(X=A)=2/3, P(X=B)=1/3 вычислить длину арифметического кода для сообщения ABAAAB:

(1)

Lарифметический(ABAAAB) = 2 бита

(2)

Lарифметический(ABAAAB) = 1 бит

(3)

Lарифметический(ABAAAB) = 1.5 бит Собственно код, выдаваемый LZSS, состоит из:

(1) символ

(2) длина

(3) смещение

(4) примитив

Эффективность канала характеризуется:

(1) задержка сигнала во времени

(2) скоростью передачи информации

(3) достоверность передачи информации

(4) надежность работы

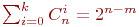

Неравенством Варшамова - Гильберта называют выражение:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Для кодирующей матрицы ![math]() найти вероятность необнаружения ошибки:

найти вероятность необнаружения ошибки:

найти вероятность необнаружения ошибки:

найти вероятность необнаружения ошибки:

(1)

Pнеобнаружения ошибки = 2p3q3 + pq3

(2)

Pнеобнаружения ошибки = 2p2q3 + pq4

(3)

Pнеобнаружения ошибки = 4p4q3 + pq4 Информация может быть нескольких типов:

(1) непрерывная

(2) частотная

(3) повторная

(4) устойчивая

(5) дискретная

CRC-коды способны обнаруживать:

(1) только смежные ошибки

(2) одиночную ошибку в любой позиции и, кроме того, многочисленные комбинации кратных ошибок, расположенных близко друг от друга

(3) одиночную ошибку в любой позиции, кроме многочисленных комбинаций кратных ошибок, расположенных близко друг от друга

Алгоритм DES предназначен для шифровки:

(1) ровно 64 бит исходных данных

(2) менее 64 бит исходных данных

(3) ровно 32 бит исходных данных

(4) более 64 бит исходных данных

Тег IMG позволяет:

(1) выделить текст жирным шрифтом

(2) вставить графическую картинку в документ

(3) создать нижний индекс текста

(4) создать верхний индекс текста

Значения дискретной случайной величины

X1 и X2 определяются подбрасыванием двух идеальных монет, а дискретная случайная величина Y равна сумме количества "гербов", выпавших при подбрасывании этих монет. В Y содержится:

(1)

I(Y, X1) = 1.5 бит/сим информации об X1

(2)

I(Y, X1) = 0.5 бит/сим информации об X1

(3)

I(Y, X1) = 5.0 бит/сим информации об X1  Найти энтропию дискретной случайной величины

Найти энтропию дискретной случайной величины X:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Вместе с собственно сообщением нужно передавать таблицу кодов для метода:

(1) Винера

(2) Шеннона-Фэно

(3) Берга

(4) Хаффмена

Закодировать сообщение "AABCDAACCCCDBB", используя адаптивный алгоритм Хаффмена с упорядоченным деревом:

(1)

код(AABCDAACCCCDBB) = 'A'10'B'00'C'011'D'00011001111100110011110

(2)

код(AABCDAACCCCDBB) = 'A'10'B'00'C'000'D'00011001111100110011001

(3)

код(AABCDAACCCCDBB) = 'A'11'B'11'C'010'D'00011001111100110000101 "Скользящее" окно НЕ использует алгоритм:

(1) LZ77

(2) LZ78

(3) LZSS

Простейший код, исправляющий ошибки представляет собой:

(1) контроль четности

(2) тройное повторение каждого бита

(3) условное повторение кода в целом

Имеется (8,9)-код с проверкой четности. Вычислить вероятность того, что в случае ошибки этот код ее не обнаружит, если вероятность ошибки при передаче каждого бита равна 0.1%:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Для кодирующей матрицы ![math]() найти вероятность правильной передачи:

найти вероятность правильной передачи:

найти вероятность правильной передачи:

найти вероятность правильной передачи:

(1)

Pправильной передачи = p2+p2q

(2)

Pправильной передачи = p4+p3q

(3)

Pправильной передачи = p3+p2q Чем ниже частота дискретизации, тем:

(1) точнее происходит перевод непрерывной информации в дискретную

(2) менее точно происходит перевод непрерывной информации в дискретную

(3) эффективнее и быстрее происходит перевод непрерывной информации в дискретную

Построить CRC-4 код для сообщения 101111001, используя полином-генератор

x4+1:

(1) 1001

(2) 1111

(3) 1100

Пользователь системы RSA выбрал

p1=11 и p2=47. Некоторые числа из 12, 33, 125, 513 он может выбрать для открытого ключа. Вычислить для них закрытый ключ:

(1) ![math]()

(2) ![math]()

(3) ![math]()

TeX представляет собой:

(1) язык управляющей разметки

(2) особый язык программирования

(3) редактор формул

(4) текстовый процессор

Определить характер зависимости между

X1 и Z, если задана дискретная случайная величина Z=(X1+1)2-X2, где независимые дискретные случайные величины X1, X2 могут с равной вероятностью принимать значение либо 0, либо 1:

(1) невозможно определить характер зависимости, т.к.

Z - функция от X_1

(2) Z полностью определяет

X_1 и, следовательно, X_1 - это функция от Z

(3)

X_1 и Z - не зависимы Про дискретную случайную величину

X известно, что ее значениями являются буквы кириллицы. Произведен ряд последовательных измерений X, результат которых - "ТЕОРИЯИНФОРМАЦИИ". Составить на основании этого результата приблизительный закон распределения вероятностей этой дискретной случайной величины и оценить минимальную среднюю длину кодов для X:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Вычислить ![math]() :

:

HX для кодов Хаффмена и Шеннона-Фэно для X. Дискретная случайная величина X задается следующим распределением вероятностей  :

:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Вычислить длины в битах сообщения "СИНЯЯ СИНЕВА СИНИ" в коде ASCII+ и его полученного кода

(1)

L(СИНЯЯ СИНЕВА СИНИ) = 104 бит, длина исходного сообщения = 124 бит

(2)

L(СИНЯЯ СИНЕВА СИНИ) = 114 бит, длина исходного сообщения = 136 бит

(3)

L(СИНЯЯ СИНЕВА СИНИ) = 124 бит, длина исходного сообщения = 148 бит Закодировать сообщения "AABCDAACCCCDBB", вычислить длины в битах полученных кодов, используя алгоритм LZ77 (словарь - 12 байт, буфер - 4 байта):

(1) ![math]() длина 8 * 13 = 104 бита

длина 8 * 13 = 104 бита

длина 8 * 13 = 104 бита

длина 8 * 13 = 104 бита

(2) ![math]() длина 8 * 15 = 120 бит

длина 8 * 15 = 120 бит

длина 8 * 15 = 120 бит

длина 8 * 15 = 120 бит

(3) ![math]() длина 8 * 10 = 80 бит

длина 8 * 10 = 80 бит

длина 8 * 10 = 80 бит

длина 8 * 10 = 80 бит Передатчик задается случайной величиной со следующими законами распределениями вероятностей:

P(X2=-1)=1/3, P(X2=0)=1/3, P(X_2=1)=1/3. Емкость канала связи с шумом равна 4000 бод. Вычислить максимальную скорость передачи данных по этому каналу передатчиком, обеспечивающую сколь угодно высокую надежность передачи:

(1)

≈ 2690 сим/сек

(2)

≈ 2523 сим/сек

(3)

≈ 2400 сим/сек Вычислить минимальную и максимальную оценки количества дополнительных разрядов r для кодовых слов длины n, если требуется, чтобы минимальное расстояние между ними было d. Рассмотреть случаи n = 32, d = 3 и n = 23, d = 7:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Построить кодовые слова квазисовершенного (9,n)-кода, исправляющего однократные ошибки, для тех сообщений, которые соответствуют числам 55, 200 и декодировать слова 1000001000001, 1100010111100, полученные по каналу связи, использующему этот код:

(1)

(2)

(3)

Устройства для преобразования непрерывной информации в дискретную называются:

(1) ЦАП

(2) АЦП

(3) универсальный преобразователь

Причины, по которым документы PostScript сравнительно редко используются в WEB-страницах:

(1) они сложны для отображения браузерами

(2) они весьма велики по размерам

(3) они могут содержать в себе шрифты, защищенные авторскими правами

(4) они обладают правами доступа

Дискретные случайные величины

X1 и X2 определяются подбрасыванием двух идеальных тетраэдров, грани которых помечены числами от 1 до 4. Вычислить HX1.

(1)

HX1 = 2.5 \ бит/сим

(2)

HX1 = 2 \ бит/сим

(3)

HX1 = 1.51 \ бит/сим Cообщение, полученное путем сжатия адаптивным алгоритмом Хаффмена с упорядоченным деревом имеет вид:

'A'0'F'00'X'0111110101011011110100101. Определить длину несжатого сообщения в битах:

(1) 125 бит

(2) 120 бит

(3) 117 бит

Закодировать сообщения "КИБЕРНЕТИКИ", вычислить длины в битах полученных кодов, используя алгоритм LZSS (словарь - 12 байт, буфер - 4 байта):

(1) ![math]() длина 10 * 9 = 90 бит

длина 10 * 9 = 90 бит

длина 10 * 9 = 90 бит

длина 10 * 9 = 90 бит

(2) длина 3 * 7 + 7 * 9 = 84 бит

(3) длина 3 * 7 + 7 * 9 = 84 бит

АВМ служит для:

(1) обработки дискретной информации

(2) обработки непрерывной информации

(3) определения повторных величин

Предметом исследования кибернетики являются:

(1) системы, рассматриваемые абстрактно, вне зависимости от их материальной природы

(2) строго материальные системы

(3) только системы автоматизированного производства

Способ построения полиномиальных кодов, минимальное расстояние между кодовыми словами которых равно заданному числу, был открыт:

(1) Боузом

(2) Чоудхури

(3) Хоккенгемом

Шифры простой замены:

(1) легко поддаются расшифровке

(2) не поддаются расшифровке

(3) очень сложны для расшифровки

Разметка текста позволяет:

(1) вносить в простой текст дополнительную информацию об его оформлении или структуре

(2) изменять язык текста

(3) распечатывать документ на принтере или другом устройстве вывода

Канал связи представляет собой:

(1) среду передачи информации

(2) средства для передачи информации

(3) совокупность средств, преобразующих информацию

Префиксным называется кодирование:

(1) при котором каждый код не является префиксом другого кода

(2) при котором каждый код является префиксом другого кода

(3) при котором каждому коду соответствует определенный префикс из таблицы значений

Среднее количество бит, приходящихся на одно кодируемое значение дискретной случайной величины:

(1) не может быть меньшим, чем энтропия этой дискретной случайной величины

(2) не может быть большей, чем энтропия этой дискретной случайной величины

(3) строго равна энтропии этой дискретной случайной величины

Преимущество арифметического кодирования позволяет:

(1) кодировать некоторые символы менее чем одним битом

(2) кодировать некоторые символы только несколькими битами

(3) кодировать символы одним байтом

Популярность алгоритмов LZ обусловлена:

(1) простотой при высокой эффективности сжатия

(2) сложностью в работе, но гибкими настройками

(3) неэффективным сжатием, но высокая скорость работы

Сжатие с потерями обычно проходит в:

(1) два этапа

(2) три этапа

(3) четыре этапа

Коды с обнаружением ошибок предназначены для:

(1) выявления вероятности, близкой к единице, наличие ошибок

(2) восстановления с вероятностью, близкой к единице, посланного сообщения

(3) управления ошибками в ходе отправки и получения сообщения

Совершенным является:

(1) групповой

(m,n)-код, исправляющий все ошибки веса, не большего k, и никаких других

(2)

(m,n)-код, исправляющий все ошибки веса, не меньшего k, и никаких других

(3) групповой

(m,n)-код, исправляющий все ошибки веса Сущность принципа управления заключается в том, что:

(1) движение и действие малых масс или передача и преобразование малых количеств энергии направляется и контролируется при помощи больших количеств энергии

(2) движение и действие больших масс или передача и преобразование больших количеств энергии направляется и контролируется при помощи небольших количеств энергии, несущих информацию

(3) движение и действие больших масс или передача и преобразование больших количеств энергии направляется и контролируется при помощи еще больших количеств энергии

Наиболее широкое распространение получил:

(1) (231,255)-код

(2) (92,127)-код

(3) (102,250)-код

Нераскрываемый шифр характеризуется тем, что:

(1) в качестве ключа используется строго определенная последовательность

(2) в качестве ключа используется случайная последовательность

(3) в качестве ключа используется любой файл системы

При физической разметке точно указывается:

(1) что нужно сделать с выбранным фрагментом текста: показать курсивным, приподнять, центрировать, сжать, подчеркнуть и т.п.

(2) управляющие элементы, необходимые для правильного определения документа

(3) структурный смысл выбранного фрагмента: примечание, начало раздела, конец подраздела, ссылка на другой фрагмент и т.п.

Общая схема передачи информации имеет вид:

(1) исходная информация - шифровка - сжатие - шумозащитное кодирование - канал связи(проявляется действие шумов) - декодирование шумозащитных кодов - распаковка - дешифровка - полученная информация

(2) исходная информация - шифровка - сжатие - канал связи - распаковка - дешифровка - полученная информация

(3) исходная информация - сжатие - шифрование - шумозащитное кодирование - канал связи(проявляется действие шумов) - декодирование шумозащитных кодов - распаковка - дешифровка - полученная информация

(4) исходная информация - шифровка - сжатие - шумозащитное кодирование - канал связи - декодирование шумозащитных кодов - дешифровка - распаковка - полученная информация

(5) исходная информация - сжатие - шумозащитное кодирование - канал связи - декодирование шумозащитных кодов - дешифровка - полученная информация

Вычислить ![math]() предложения

предложения

предложения

предложения s1, про которое известно, что оно достоверно на 50%, и предложения s2, достоверность которого 25%:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Выбрать верные утверждения:

(1) ![math]() для любой дискретной случайной величины

для любой дискретной случайной величины ![math]() и любого ее кода

и любого ее кода

для любой дискретной случайной величины

для любой дискретной случайной величины  и любого ее кода

и любого ее кода

(2) ![math]()

(3) ![math]()

(4) ![math]() для любой дискретной случайной величины

для любой дискретной случайной величины ![math]() и любого ее кода

и любого ее кода

для любой дискретной случайной величины

для любой дискретной случайной величины  и любого ее кода

и любого ее кода Составить арифметический код для сообщения BAABC, полученного от дискретной случайной величины

X со следующим распределением вероятностей P(X=A)=1/3, P(X=B)=7/15, P(X=C)=1/5:

(1) 01011111

(2) 01100001

(3) 01100111

Алгоритм LZ77 выдает коды, состоящие из элементов:

(1) смещение в словаре относительно его начала подстроки, совпадающей с началом содержимого буфера

(2) длина этой подстроки

(3) первый символ буфера, следующий за подстрокой

Сжатие видеоинформации основано на том, что:

(1) при переходе от одного кадра фильма к другому на экране обычно почти ничего не меняется. Таким образом, сжатая видеоинформация представляет собой запись некоторых базовых кадров и последовательности изменений в них

(2) при переходе от одного кадра фильма к другому на экране меняется значительная часть информации. Таким образом, сжатая видеоинформация представляет собой запись всех кадров

(3) при переходе от участка фильма к другому на экране обычно ничего не меняется. Таким образом, сжатая видеоинформация представляет собой запись нескольких параметров видеофайла

Древовидные коды также называют:

(1) последовательными кодами

(2) параллельными кодами

(3) управляющими кодами

Код Хэмминга:

(1) групповой код

(2) не групповой код

(3) натуральный код

Дискретная информация характеризуется:

(1) повторными процессами распределения случайной величины

(2) непрерывным процессом изменения некоторой величины

(3) последовательными точными значениями некоторой величины

Найти кодирующий многочлен БЧХ-кода ![math]() . Проверить, будут ли

. Проверить, будут ли ![math]() и

и ![math]() корнями соответственно многочленов

корнями соответственно многочленов

g(x) с длиной кодовых слов 15 и минимальным расстоянием между кодовыми словами 7. Использовать примитивный многочлен m1(x)=1+x+x4 с корнем  . Проверить, будут ли

. Проверить, будут ли  и

и  корнями соответственно многочленов

корнями соответственно многочленов m3(x)=1+x+x2+x3+x4 и m5(x)=1+x+x2:

(1)

g(x) = 1 + x + x2 + x4 + x5 + x8 + x10

(2)

g(x) = 1 + x + x3 + x4 + x6 + x9 + x10

(3)

g(x) = 1 + x + x3 + x5 + x7 + x9 Между абонентами

A и B установлен секретный канал связи без передачи ключей при заданных p=167 и их первых ключах 15 и 21. Описать процесс передачи сообщения 22 (от A к B):

(1)

A отправляет B 58, B возвращает 94, A окончательно отправляет 115

(2)

A отправляет B 58, B возвращает 85, A окончательно отправляет 105

(3)

A отправляет B 62, B возвращает 75, A окончательно отправляет 123 HTML представляет собой:

(1) язык логической разметки

(2) язык программирования

(3) управляющий язык определения документа

Если дискретные случайные величины

X и Y заданы законами распределения P(X=Xi)=pi, P(Y=Yj)=qj и совместным распределением P(X=Xi,Y=Yj)=pij, то количество информации, содержащейся в X относительно Y равно:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Если задана функция ![math]() , где

, где

, где

, где s-это предложение, смысловое содержание которого измеряется, p(s) - вероятность истинности s, то:

(1) ![math]()

(2) ![math]()

(3) ![math]() при условии, что

при условии, что

при условии, что

при условии, что s - истинно Недостатками кодирования, основанного на основной теореме о кодировании при отсутствии помех, являются:

(1) такое кодирование делает невозможным отправку сообщения по частям

(2) отправка сообщения по частям происходит очень медленно

(3) исходная длина кода не должна передаваться вместе с сообщением

(4) необходимость отправки или хранения собственно полученного кода вместе с его исходной длиной

Вычислить длины в битах сообщения "AABCDAACCCCDBB" в коде ASCII+ и его полученного кода

(1)

L(AABCDAACCCCDBB) = 62 бит, длина исходного сообщения = 112 бит

(2)

L(AABCDAACCCCDBB) = 52 бит, длина исходного сообщения = 94 бит

(3)

L(AABCDAACCCCDBB) = 76 бит, длина исходного сообщения = 137 бит Алгоритм LZSS отличается от LZ77 следующим:

(1) производимыми кодами

(2) скоростью работы

(3) длина подстроки, которую можно закодировать, НЕ ограничена размером буфера

(4) возможность кодирования подстрок, отстоящих друг от друга на расстоянии, большем длины словаря

Канал информационный представляет собой:

(1) совокупность устройств, объединенных линиями связи, предназначенных для передачи информации от источника информации до ее приемника

(2) устройства, просто передающие усиленным принятый сигнал

(3) устройство, определяющее интервал времени от отправки сигнала передатчиком до его приема приемником

Весом двоичного слова

a=a1 ... a_n называется:

(1) количество единиц в нем

(2) количество нулей в нем

(3) общее количество цифр в нем

Для кодирующей матрицы ![math]() найти минимальное расстояние между словами кода:

найти минимальное расстояние между словами кода:

найти минимальное расстояние между словами кода:

найти минимальное расстояние между словами кода:

(1) mind = 3

(2) mind = 4

(3) mind = 2

В таблице кодировки ASCII+ печатные и управляющие символы занимают:

(1) первые 128 позиций таблицы

(2) первые 127 позиций таблицы

(3) все 256 символов таблицы

(4) последние 128 позиций таблицы

(5) последние 127 позиций таблицы

Для кода CRC-32 полином-генератор имеет степень:

(1) 32

(2) 16

(3) 64

Основными достоинствами DES являются:

(1) используется только один ключ фиксированной длины 56 бит (в системах с открытым ключом длина ключа должна быть более 300 бит)

(2) сложность алгоритма, но большая гибкость

(3) зашифровав сообщение с помощью одной программы, для расшифровки можно использовать другую

(4) относительная простота алгоритма обеспечивает высокую скорость работы (как минимум, на порядок выше скорости работы алгоритма для криптосистемы с открытым ключом)

(5) достаточно высокая стойкость алгоритма (стойкость конкретного зашифрованного сообщения зависит от выбора ключа)

К самодостаточным тегам языка HTML относятся:

(1)

BR

(2)

BODY

(3)

IMG

(4)

U

(5)

EM HX + HY - H(X,Y) =

(1) ![math]()

(2) ![math]()

(3) ![math]()

Найти среднюю длину

Найти среднюю длину code3 для дискретной случайной величины X:

(1)

ML3(X)=2.2 бит/сим

(2)

ML3(X)=2.8 бит/сим

(3)

ML3(X)=3 бит/сим Максимально плотно сжимает метод:

(1) Хаффмена

(2) Шеннона-Фэно

(3) Винера

Закодировать сообщение "СИНЯЯ СИНЕВА СИНИ", используя адаптивный алгоритм Хаффмена с упорядоченным деревом:

(1)

код(СИНЯЯ СИНЕВА СИНИ) = 'С'0'И'

00'Н'100'Я'001100' '101001011100'Е'11000'В'10100'А'1010101101101111

(2)

код(СИНЯЯ СИНЕВА СИНИ) = 'С'0'И'

00'Я'101'Я'001101' '101001011100'С'11110'И'10100'И'1010111101101011

(3)

код(СИНЯЯ СИНЕВА СИНИ) = 'С'0'И'

01'Я'100'Я'111100' '101001011100'Е'11010'В'11100'А'1010111100101010 LZ77 и LZSS обладают следующими очевидными недостатками:

(1) невозможность кодирования подстрок, отстоящих друг от друга на расстоянии, большем длины словаря

(2) длина подстроки, которую можно закодировать, ограничена размером оперативной памяти компьютера

(3) длина подстроки, которую можно закодировать, ограничена размером буфера

Задержка сигнала во времени представляет собой:

(1) интервал времени от отправки сигнала передатчиком до его приема приемником

(2) интервал времени от отправки сигнала передатчиком до его приема приемником и обратной отправки к передатчику

(3) интервал времени от создания сигнала до его прочтения приемником и удаления

Имеется (8,9)-код с проверкой четности. Вычислить вероятность того, что в случае ошибки этот код ее не обнаружит, если вероятность ошибки при передаче каждого бита равна 1%:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Для кодирующей матрицы ![math]() найти вероятность необнаружения ошибки:

найти вероятность необнаружения ошибки:

найти вероятность необнаружения ошибки:

найти вероятность необнаружения ошибки:

(1)

Pнеобнаружения ошибки = p3q + 3p2q2 + 3pq3

(2)

Pнеобнаружения ошибки = p4q + 3p2q3 + 3pq3

(3)

Pнеобнаружения ошибки = p3q2 + 4p2q2 + 3pq3 Информация может быть нескольких типов:

(1) непрерывная

(2) частотная

(3) дискретная

(4) повторная

(5) устойчивая

При реальной передаче или хранении информации ошибки:

(1) обычно группируются на некотором участке

(2) распределяются равномерно по всей длине данных

(3) группируются в нескольких участках, распределенных неравномерно

Алгоритм DES предназначен для шифровки:

(1) более 64 бит исходных данных

(2) менее 64 бит исходных данных

(3) ровно 64 бит исходных данных

(4) ровно 32 бит исходных данных

Атрибут ALT тега IMG используется для:

(1) указания альтернативного текста, показываемого вместо картинки, в случае, когда файл с графикой недоступен или его тип неизвестен браузеру

(2) указания URI файла с графикой

(3) определения рамки картинки

(4) указания способа выравнивания картинки

Определить

HX1, если задана дискретная случайная величина Z=(X1+1)2-X_2, где независимые дискретные случайные величины X1, X_2 могут с равной вероятностью принимать значение либо 0, либо 1:

(1)

I(Z,X1) = I(X1,X1) = HX1 = 1 бит/сим

(2)

I(Z,X1) = I(X1,X1) = HX1 = 1.5 бит/сим

(3)

HX1 = 2 бит/сим Дискретная случайная величина

X равна количеству "гербов", выпавших на двух идеальных монетках. Найти энтропию X:

(1)

HX=1.5 бит/сим

(2)

HX=2.5 бит/сим

(3)

HX=1.8 бит/сим Вместе с собственно сообщением нужно передавать таблицу кодов для метода:

(1) Винера

(2) Берга

(3) Хаффмена

(4) Шеннона-Фэно

Закодировать сообщение "КИБЕРНЕТИКИ", используя адаптивный алгоритм Хаффмена с упорядоченным деревом:

(1)

код(КИБЕРНЕТИКИ) = 'К'0'И'00'Б'100'Е'000'Р'1

100'Н'1111000'Т'100110111

(2)

код(КИБЕРНЕТИКИ) = 'К'0'И'00'Б'101'Е'010'Р'1

100'Н'1100001'Т'100110001

(3)

код(КИБЕРНЕТИКИ) = 'К'0'И'00'Б'100'Е'000'Р'1

100'Н'1111000'Т'101010001 Закодировать сообщения "СИНЯЯ СИНЕВА СИНИ", вычислить длины в битах полученных кодов, используя алгоритм LZW (словарь - ASCII+ и 16 фраз):

(1) ![math]() длина 14 * 9 = 126 бит

длина 14 * 9 = 126 бит

длина 14 * 9 = 126 бит

длина 14 * 9 = 126 бит

(2) ![math]() длина 13 * 9 = 117 бит

длина 13 * 9 = 117 бит

длина 13 * 9 = 117 бит

длина 13 * 9 = 117 бит

(3) ![math]() длина 12 * 9 = 108 бит

длина 12 * 9 = 108 бит

длина 12 * 9 = 108 бит

длина 12 * 9 = 108 бит По каналу связи без шума могут передаваться четыре сигнала длительностью 1 мс каждый. Вычислить емкость такого канала:

(1) 2000 бод

(2) 1000 бод

(3) 2500 бод

Имеется (8,9)-код с проверкой четности. Вычислить вероятность ошибочной передачи без использования кода, если вероятность ошибки при передаче каждого бита равна 0.1%:

(1) ![math]()

(2) ![math]()

(3) ![math]()

При полиномиальном кодировании каждое сообщение:

(1) отождествляется с многочленом

(2) отождествляется с множеством

(3) представляется в виде числа

Чем выше частота дискретизации, тем:

(1) точнее происходит перевод непрерывной информации в дискретную

(2) менее точно происходит перевод непрерывной информации в дискретную

(3) эффективнее и быстрее происходит перевод непрерывной информации в дискретную

Построить CRC-4 код для сообщения 10000000, используя полином-генератор

x4+1:

(1) 1000

(2) 1101

(3) 1001

Пользователь системы RSA, выбравший

p1=17, p2=11 и a = 61, получил шифрованное сообщение m1=3. Дешифровать m1:

(1) ![math]()

(2) ![math]()

(3) ![math]()

PostScript представляет собой:

(1) универсальный язык программирования, предоставляющий большой набор команд для работы с графикой и шрифтами

(2) управляющий язык разметки

(3) текстовый процессор

(4) программа для просмотра файлов PDF

По теории Шеннона:

(1) смысл сообщений НЕ имеет никакого отношения к теории информации

(2) смысл сообщений имеет прямое отношения к теории информации

(3) нельзя дать точный ответ насчет зависимости между смыслом сообщений и теории информации

Вычислить ![math]() :

:

ML(X) для кода Хаффмена для X. Дискретная случайная величина X задается следующим распределением вероятностей  :

:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Составить адаптивный арифметический код с маркером конца для сообщения BAABC:

(1) 01000010111001

(2) 01000011000011

(3) 01000010110100

Закодировать сообщения "AABCDAACCCCDBB", вычислить длины в битах полученных кодов, используя алгоритм LZ78 (словарь - 16 фраз):

(1) длина 9 * 12 = 108 бит

(2) длина 9 * 10 = 90 бит

(3) длина 9 * 14 = 126 бит

Передатчик задается случайной величиной со следующими законами распределениями вероятностей:

P(X3=n)=2-n,\, n=1,2,... . Емкость канала связи с шумом равна 4000 бод. Вычислить максимальную скорость передачи данных по этому каналу передатчиком, обеспечивающую сколь угодно высокую надежность передачи:

(1)

≈ 2000 сим/сек

(2)

≈ 1900 сим/сек

(3)

≈ 2256.78 сим/сек Вычислить минимальную оценку по Плоткину количества дополнительных разрядов r для кодовых слов матричного кода, если требуется, чтобы минимальное расстояние между ними было d. Рассмотреть случаи n = 32, d = 3 и n = 23, d = 7:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Принадлежат ли коду Голея кодовое слово 10000101011111010011111:

(1) нет

(2) да

(3) невозможно дать точного ответа

Устройства для преобразования дискретной информации в аналоговую называются:

(1) ЦАП

(2) АЦП

(3) универсальный преобразователь

TeX популярен:

(1) в академических кругах

(2) среди обычных пользователей

(3) среди программистов

(4) в среде мультимедиа

Дискретные случайные величины

X1 и X2 определяются подбрасыванием двух идеальных тетраэдров, грани которых помечены числами от 1 до 4. Дискретная случайная величина Y равна сумме чисел, выпавших при подбрасывании этих тетраэдров, т.е. Y=X1+X2. Вычислить HY:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Cообщение, полученное путем сжатия адаптивным алгоритмом Хаффмена с упорядоченным деревом имеет вид:

'A'0'F'00'X'0111110101011011110100101. Определить длину сжатого кода в битах:

(1) 52 бит

(2) 62 бит

(3) 58 бит

Закодировать сообщения "СИНЯЯ СИНЕВА СИНИ", вычислить длины в битах полученных кодов, используя алгоритм LZ77 (словарь - 12 байт, буфер - 4 байта):

(1) длина 9 * 15 = 135 бит

(2) ![math]() длина 9 * 13 = 117 бит

длина 9 * 13 = 117 бит

длина 9 * 13 = 117 бит

длина 9 * 13 = 117 бит

(3) ![math]() длина 9 * 10 = 90 бит

длина 9 * 10 = 90 бит

длина 9 * 10 = 90 бит

длина 9 * 10 = 90 бит Программа для АВМ представляет собой:

(1) электрическую схему из заданного набора электронных компонент, которую нужно физически собрать

(2) программу, написанную на языках высокого уровня

Основной категорией кибернетики является:

(1) энергия

(2) управление

(3) распознавание

(4) взаимодействие

Для печати документа на принтере или показе на экране используется:

(1) логическая разметка

(2) физическая разметка

(3) управляющая разметка

Аналоговая информация характеризуется:

(1) последовательными точными значениями некоторой величины

(2) непрерывным процессом изменения некоторой величины

(3) повторными процессами распределения случайной величины

Если непрерывные случайные величины

X, Y заданы плотностями распределения вероятностей pX(t1), pY(t2) и pXY(t1,t2), то количество информации, содержащейся в X относительно Y равно:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Бит определяет информацию:

(1) которая может быть представлена любым целым числом

(2) содержащуюся в 8 байтах

(3) в ответе на вопрос "да" или "нет"

Кодирование представляет собой:

(1) преобразование дискретной информации

(2) преобразование аналоговой информации

(3) искусственное создание помех в канале связи при передаче информации

Вычислить ![math]() :

:

ML(X) для кода Шеннона-Фэно для X. Дискретная случайная величина X задается следующим распределением вероятностей  :

:

(1) ![math]()

(2) ![math]()

(3) ![math]()

Принадлежат ли коду Голея кодовое слово 11000111011110010011111:

(1) да

(2) не

(3) невозможно дать точного ответа

Байт состоит из:

(1) трех 2-битных полубайт

(2) двух 4-битных полубайт или тетрад

(3) двух 3-битных полубайт или триад

I(X,X) =

(1) ![math]()

(2) ![math]()

(3) ![math]()