Информатика (в наиболее полном и точном смысле) – это наука, изучающая:

(1) ЭВМ и сети ЭВМ

(2) структуру и свойства информации

(3) программирование

Исполнитель алгоритмов не имеет систему:

(1) операционную

(2) аварийную

(3) управляющую

Если переменные x, y описаны как целые (integer), а z – как вещественное (real), то количество различных ошибок в выражении z := x*y mod z + y + max(int(y), y/x) равно:

Математическая модель всегда представляется:

(1) математическими и геометрическими соотношениями

(2) математическими абстракциями

(3) любым математическим и геометрическим аппаратом и абстракциями

Распространенный и наиболее быстрый способ передачи электронных сообщений (писем) – это:

(1) e-mail

(2) Web chat

(3) TCP

Независимо от рассматриваемой предметной области, информация бывает:

(1) входной, выходной, внутренней

(2) входной, выходной, научной

(3) научно-технической, бытовой, результирующей

Верно утверждение:

(1) криптология имеет направления – криптографию и криптоанализ

(2) криптоанализ имеет направления – криптологию и криптографию

(3) криптография имеет направления – криптологию и криптоанализ

Разность восьмеричных чисел 152,71 и 66,66 равна восьмеричному числу:

(1) 64,13

(2) 63,03

(3) 64,03

Высказыванием является предложение вида:

(1) "климат теплый"

(2) "климат местами теплый, местами – холодный"

(3) "1 + 2 = 4"

Логическим вентилем называется:

(1) простейшая логическая схема

(2) кран логической схемы

(3) простейшая логическая функция

После выполнения фрагмента вида

s := 0; i := 1; while (i < 4) do begin i := i+1; s: = s + i end

значение переменной s равно:

К стандартным простым типам данных относятся все перечисленное:

(1)

цел (integer), вещ (real), сим (char), лит (string), лог (boolean)

(2)

цел, таб(array), сим, лит, лог

(3)

цел, вещ, запись(record), сим, лит

Скрытые ошибки в программе после начала её эксплуатации устраняют в процессе:

(1) отладки

(2) сопровождения

(3) тестирования

Наиболее полно предмет информатики определяется:

(1) информационными технологиями и Интернетом

(2) информационными ресурсами и информационными системами

(3) базами данных и системами управления базами данных

В структуре любого исполнителя алгоритма имеется все перечисленное:

(1) команда, мозг, аварийный сброс

(2) управление, оперативная обстановка, вычисление

(3) управление, операционная среда, команда

К прикладному программному обеспечению относится весь перечень:

(1) Windows, WinZip, программа решения системы уравнений

(2) MathCAD, программа интегрирования, программа решения систем уравнений

(3) Pascal-транслятор, 1С-Бухгалтерия, WinRar

Для переменной х целого типа (integer), один и тот же результат при любом входном х > 0 дают все функции списка:

(1) mod(x,1), div(x,1)

(2) int(x), div(x,1)

(3) int(x), sign(x)

Компьютер может использоваться при моделировании систем для:

(1) решения старых задач

(2) постановки и решения новых задач

(3) всего указанного в а), б)

СУБД – это система:

(1) программная

(2) техническая

(3) коммуникативная

В списке www@rost.ru, www.hotbox.ru, hot@box.ru, ru@air, 256@56.789.ru, kvm@ttt, fllll@hhh@gif.ru, hhh.fgfg@arc.hty.com адресами e-mail могут быть лишь всего элементов списка:

По отношению к результату исследования системы информация бывает:

(1) исходной, постоянной, результирующей

(2) исходной, внутренней, выходной

(3) исходной, промежуточной, результирующей

Пятибитовыми комбинациями можно закодировать всего различных символов:

Значение выражения 111,012 + 6,48 + В,916 равно:

(1) 56,810

(2) 11001,01012

(3) 30,248

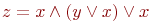

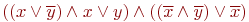

Выражение

![math]()

после применения аксиом алгебры предикатов и высказываний запишется наиболее коротко в виде:

Наиболее точно можно определить сумматор как устройство, используемое при:

(1) выполнении всех арифметических операций ЭВМ

(2) только при сложении чисел в ЭВМ

(3) вычислении дополнительного кода к числам

Фрагмент вида

b := abs(b); while ((а > 0) and (b > 0)) do if (а > b) then а := a mod b else b := b mod а; f := а + b;

определит значение переменной f = 1 при значениях:

(1) a = 0; b = 2

(2) a = 2; b = 14

(3) a = 14; b = –3

При решении задачи правильно:

(1) данные и алгоритмы разрабатывать независимо друг от друга

(2) данные разрабатывать после разработки и уточнения алгоритма

(3) алгоритм разрабатывать после разработки и уточнения данных

Метод разработки алгоритмов с помощью разбиения алгоритмов на подалгоритмы называется:

(1) нисходящим

(2) восходящим

(3) разбивающим

Информатика – это, в первую очередь:

(1) междисциплинарная наука

(2) раздел математики

(3) техническая наука

Не является конечным автоматом:

(1) светофор с системой питания

(2) выключатель с электрической цепью

(3) человек с определенной конечной целью и конечными ресурсами

Операционная система – это система программ:

(1) автоматизации операций в любом офисе

(2) управления данными, заданиями, ресурсами компьютера при решении задач

(3) автоматизации программирования

Ранжирован по убыванию старшинства операции в языке Паскаль список операций:

(1) умножение и деление; сложение и вычитание

(2) умножение; деление; сложение; вычитание

(3) сложение; умножение; вычитание; деление

Знаку вопроса в схеме компьютерного моделирования «система – ? – алгоритм» соответствует:

(1) компьютер

(2) программа

(3) модель

Телеконференция – это система:

(1) докладчиков, видеокамеры, микрофона, подписки по e-mail

(2) интерактивного обмена электронными сообщениями по сетям

(3) телевизионного просмотра доклада на конференции

Правильно утверждение:

(1) 2,5 кБ = 2500 байт

(2) 5000 байт = 5 кБ

(3) 5120 кБ = 5 МБ

Принцип Кирхгофа:

(1) секретность открытого сообщения определяется секретностью ключа

(2) секретность ключа определяется секретностью открытого текста

(3) секретность закрытого сообщения определяется секретностью ключа

Дополнительный код к двоичному числу 11011 равен двоичному числу:

(1) 11010

(2) 00100

(3) 00101

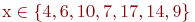

Множеством истинности предиката

р = "

х – простое число", где

![math]()

, является:

(1) {1, 9, 7}

(2) {17, 6, 10}

(3) {7, 17}

Если на входе "Черного ящика" имеем x = 101 ("истина", "ложь", "истина"), y = 011 ("ложь", "истина", "истина"), а на выходе z = 111 ("истина", "истина", "истина"), то внутри ящика – схема функции вида:

Фрагмент вида:

k := 1;

while (k < 100)

do k := k + k;

write(k);

выведет значение k, равное:

Фрагмент вида

k := 1; s := x[1]; for i := 1 to n do if (s < х[i]) then begin s := х[i]; k := i end; write(k);

выводит значение переменной k, равное:

(1) максимальному элементу массива чисел x[1], x[2], …, x[n]

(2) сумме элементов x[1], x[2], …, x[n], меньших, чем x[1]

(3) индексу максимального элемента ряда x[1], x[2], …, x[n]

Метод конструирования алгоритма из базовых алгоритмических конструкций называется:

(1) конструкционным

(2) композиционным

(3) структурным

Информатика имеет три основные ветви:

(1) brainware, hardware, software

(2) hardware, software, techware

(3) hardware, software, netware

Систему Power Point точнее относить к:

(1) интегрированным пакетам приложений

(2) пакетам программ (приложений)

(3) операционным системам

В языке программирования Паскаль есть операторы:

(1) вывода, присваивания, цикла, ветвления, трансляции

(2) ввода, присваивания, цикла, отладки, подпрограммы

(3) ввода, вывода, присваивания, цикла, ветвления

Математическая модель оригинала (объекта, процесса) – это:

(1) любые математические уравнения, относящиеся к оригиналу

(2) математическое описание связей и отношений в оригинале

(3) математические обозначения для краткой записи формул для оригинала

Гипертекст – это:

(1) очень большой электронный текст;

(2) текстовая база данных с СУБД

(3) структура, система быстрого доступа к фрагментам текста

WWW является для Интернета:

(1) основной гипертекстовой средой

(2) поисковой программой

(3) средством пересылки электронной почты

Неправильно утверждение:

(1) 2 Кб = 2048 байт;

(2) 5000 байт < 5 Кб;

(3) 5000 Кб > 5 Мб.

Если шифр изменяет только следование символов, то это шифр:

(1) перестановки

(2) замены

(3) следования

Сумма восьмеричных чисел 153,45 и 44,55 равна восьмеричному числу:

(1) 222,22

(2) 220,22

(3) 202,22

Область, нестрого заключенная между окружностью х2 + у2 = 4 и квадратом, в который она вписана, определяется предикатом:

Логической схеме нижеследующего вида

![files]()

будет соответствовать логическая функция:

В результате выполнения фрагмента вида

x := 44; y := 12; x := x div y; y := x*y + x/2;

получим:

(1) x = 3; y = 37,5

(2) x = 8; y = 55

(3) x = 44; y = 375

Фрагмент вида

i := 1;

j := 1;

s := 0;

while ((i <= n) and (x[i,j] > 0)) do

begin

j := 1;

while ((j <= m) and (x[i,j] > 0)) do

begin

s := s + x[i,j];

j := j + 1;

end;

i := i + 1;

end;

для заданного массива x[1:n, 1:m] чисел находит сумму s:

(1) всех положительных элементов массива

(2) положительных элементов массива до первого неположительного в массиве

(3) положительных четных элементов массива

Неверно утверждение:

(1) структурный принцип оптимизирует алгоритм

(2) структурный принцип улучшает читабельность и исполняемость

(3) структурный принцип облегчает понимаемость алгоритма

Информационные процессы изучались и использовались в обществе с:

(1) древнейших времен

(2) начала XIX века

(3) момента появления первых ЭВМ

Список программных продуктов "DOS, Windows, …" по функциональному назначению лучше продолжить системой:

(1) Unix

(2) WinZip

(3) AVP

Язык программирования служит, в основном, для:

(1) запуска ЭВМ

(2) решения любой задачи на ЭВМ

(3) записи и исполнения алгоритмов на ЭВМ

Математическая модель используется, в основном, для:

(1) управления оригиналом

(2) изучения оригинала

(3) управления и изучения оригинала

Виртуальная реальность – это технология:

(1) имитации неосуществимого, сложнореализуемого состояния системы

(2) проектирования такого состояния

(3) разработки такого состояния

Возможностью Интернета не является:

(1) виртуальная биржа

(2) виртуальный консалтинг

(3) виртуальное производство товаров

Уравнение вида 1 (Кб) = 102 х + 4 (байт) имеет решение:

(1) x = 1

(2) x = 5

(3) х = 10

Основной тип средств воздействия на компьютерные сети:

(1) компьютерный сбой

(2) логические мины

(3) информационный обман

Разность двоичных чисел 100,101 и 11,011 равна двоичному числу:

(1) 11,01

(2) 1,01

(3) 10,01

Логическую схему для функции

![math]()

можно собрать из одного:

(1) конъюнктора

(2) инвертора

(3) дизъюнктора

Алгоритм не обладает свойством:

(1) полноты

(2) массовости

(3) положительности

Выполнение команды вида:

a := int(–5.19) + abs(–3)*(7 mod 3) – max(12 mod 5, 32 div 3)*sqrt(0.01)

определит значение переменной а, равное:

Верно утверждение:

(1) тестирование всегда опирается на верификацию

(2) структурный принцип всегда опирается на верификацию

(3) верификация не требует тестирования

Информационный кризис стал наблюдаться в обществе с:

(1) начала XIX века

(2) конца XX века

(3) начала XX века

Исполнитель алгоритмов – это:

(1) автомат

(2) человек

(3) автомат и человек

К системному программному обеспечению относится:

(1) MS Windows

(2) драйвер клавиатуры

(3) Far-менеджер

(4) MS Office

Если переменные x, y описаны как целые (integer), а z – как вещественное (real), то количество различных ошибок в выражении z :=(y div z)/y + int(y) – y/x равно:

Верно утверждение:

(1) компьютерная модель – вид вычислительного эксперимента

(2) компьютерная модель и вычислительный эксперимент – одно и то же

(3) вычислительный эксперимент – вид компьютерного моделирования

Интеллектуальный анализ данных – это:

(1) автоматизированный поиск скрытых в БД связей

(2) анализ данных с помощью СУБД

(3) анализ данных с помощью компьютера

К новым информационным технологиям относится технология:

(1) радио

(2) аналоговое телевидение

(3) гипертекстовое представление

Независимо от рассматриваемой предметной области, по изменчивости информация бывает:

(1) постоянной, переменной

(2) постоянной, полной

(3) структурной, полной

Неверно утверждение:

(1) криптография и криптоанализ можно сравнивать по цели

(2) криптография и криптоанализ имеют всегда одну цель

(3) криптография и криптоанализ имеют противоположные цели

В списке выражений вида:

2 – 2 = 0,

2 + 3 = 6,

3 + 12,

2 + 2 > 2 + 2,

2 – 0 = 3 – 0,

56 = 50 + 6

приведено всего истинных и ложных высказываний соответственно:

(1) 2 истинных и 3 ложных

(2) 3 истинных и 2 ложных

(3) 3 истинных и 3 ложных

Логическая схема – это любая схема:

(1) соответствующая логической функции

(2) соединения узлов ЭВМ

(3) схема умозаключения

Фрагмент вида

y := 0;

x := 12345;

for i := 1 to 4 do

begin

y := y + x mod 10;

x: = int(x/10);

end;

вычисляет значение переменной y, равное:

В списке данных: "стол", "функция", "вектор", "матрица", "ячейка 100", "функция у = 2х + 3", "переменная" перечислено конкретных (не абстрактных) типов данных:

Синтаксические ошибки в программе устраняют в процессе:

(1) отладки

(2) сопровождения

(3) тестирования

В основные функции информатики как науки и технологии входит:

(1) разработка методов исследования информационных процессов

(2) построение технологий применения (актуализации) знаний

(3) только создание алгоритмов

В структуре любого исполнителя алгоритма не имеется все перечисленное:

(1) операционный автомат, аварийный автомат, управляющий автомат

(2) управляющий автомат, операционный автомат, команды

(3) управление, операционная среда, команда

К прикладному программному обеспечению относится весь перечень:

(1) Windows, WinZip, программа решения системы уравнений

(2) MathCAD, Windows-2000, MathLab

(3) MathCAD, библиотека программ интегрирования функций, SPSS

Для переменной х вещественного типа (real), один и тот же результат при любом входном х > 0 дают все функции списка:

(1) mod(x,1), div(x,1)

(2) round(x), int(x+0.5)

(3) int(x), sign(x)

Вычислительный эксперимент отличается от простого, приборного эксперимента:

(1) мощностью компьютера

(2) использованием в качестве прибора компьютера

(3) необходимостью вычислений

САПР – это система:

(1) активизации приоритета работы

(2) автоматизации проектирования

(3) автоматизации поиска ресурсов

Новой информационной технологией является технология:

(1) удаленного доступа к базе данных

(2) приоритетного решения задач

(3) компьютер Pentium IV

Наибольшее количество свойств информации перечислено в списке:

(1) полнота, массовость, статичность

(2) полнота, массовость, достоверность

(3) полнота, адекватность, закрытость

Семибитовыми комбинациями можно закодировать всего различных символов:

Значение выражения 11,012 – 4,78 + В,A16 равно:

(1) 15,210

(2) 1010,12

(3) 12,08

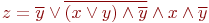

Выражение

![math]()

после применения аксиом алгебры предикатов и высказываний запишется наиболее коротко в виде:

(1) х

(2) y

(3)

![math]()

Одноразрядный сумматор Z = X + Y с учетом переноса Р в старший разряд определяется логическими функциями:

Выражение вида k*exp(ln(n)) вычисляет:

(1) степень n числа k

(2) цифру k-го разряда в числе ;

(3) произведение чисел k и n

При решении задачи правильно:

(1) упрощать максимально алгоритм за счет усложнения данных

(2) упрощать максимально данные за счет усложнения алгоритма

(3) упрощать алгоритм за счет более адекватной структуры данных

Метод разработки алгоритмов с помощью «сборки» алгоритма из функционально более простых алгоритмов называется:

(1) нисходящим

(2) восходящим

(3) разбивающим

Термин "информатика" образован соединением двух слов:

(1) "информация" и "математика"

(2) "информация" и "автоматика"

(3) "информация" и "энергетика"

Конечный автомат – это автомат, имеющий в своем составе:

(1) конечный входной алфавит и конечное множество состояний

(2) конечный выходной алфавит и конечное множество состояний

(3) конечные входной и выходной алфавиты и множество состояний

ППП – это:

(1) Персонал Пользователей Программ

(2) Пакет Применяемых Приложений

(3) Пакет Прикладных Программ

Ранжирован по росту старшинства операции в языке Паскаль список операций:

(1) умножение и деление; сложение и вычитание

(2) умножение; деление; сложение; вычитание

(3) сложение и вычитание; умножение и деление

Знаку вопроса в схеме компьютерного моделирования «алгоритм – ? – пользователь» соответствует:

(1) компьютер

(2) система

(3) модель

АРМ – это система:

(1) автоматического ведения работ профессионала

(2) автоматизированного ведения работ профессионала

(3) автоматизации работы менеджера

К базовым возможностям Интернета не относится:

(1) чат – общение в сети

(2) удаленный доступ к файлу

(3) «перекачка» файлов с компьютера на компьютер

Правильно утверждение:

(1) 25 Мб = 2500000 байт

(2) 5024 байт = 5 Кб

(3) 2 Кб = 2048 байт

Если А – открытое сообщение, В – закрытое сообщение, F – правило шифрования, то:

(1) F(B) = A

(2) F(A) = B

(3) F(A) = F(B)

Сумма двоичных чисел 101,101 и 111,101 равна двоичному числу:

(1) 1100,010

(2) 1011,010

(3) 1101,010

Для предиката р: div(x,3) = mod(x,2), где х изменяется на множестве X = {2, 3, 5, 10, 19}, область истинности равна:

(1) {2, 3, 5, 10}

(2) {10, 19}

(3) {2, 3, 5}

Если на входе "черного ящика" имеем x = 100 ("истина", "ложь", "ложь"), y = 010 ("ложь", "истина", "ложь"), а на выходе z = 000 ("ложь", "ложь", "ложь"), то внутри ящика – схема функции вида:

Значение переменной s после выполнения фрагмента вида

s := 0; i : = 1;

while(i < 5) do

begin

i := i + 1; s := s + i

end;

будет равно:

Фрагмент вида

s := 0; i := 1; while (i < 1000) do begin s := s + x[i]; i := i + 2 end

находит сумму чисел ряда:

(1)

x[1], x[2], x[3], …, x[999]

(2)

x[1], x[3], x[5], …, x[999]

(3)

x[2], x[4], x[6],…, x[9999]

Проверка алгоритма на специально построенном полном наборе примеров называется:

(1) трассировкой

(2) тестированием

(3) верификацией

К появлению информатики прямое отношение имеет:

(1) теория вычислимых функций и теория алгоритмов

(2) разработка электронных ламп и контактных реле

(3) методы поиска в интернете

Быстродействие компьютера определяется, в основном, количеством:

(1) выполняемых одновременно программ

(2) машинных операций в секунду

(3) связей между устройствами компьютера

Среда Windows относится к:

(1) интегрированным пакетам прикладных программ

(2) операционным системам

(3) графическим процессорам

В языке программирования Паскаль нет оператора:

(1) компиляции

(2) вызова подпрограммы

(3) выбора

Математическая модель не зависит от:

(1) предположений о поведении оригинала

(2) методов изучения оригинала

(3) используемых обозначений

Гипермедиа – это:

(1) гиперпространство + мультимедиа

(2) гиперзвук + медитация

(3) гипертекст + мультимедиа

База данных – это:

(1) очень большой массив данных с ИПС

(2) структурированный набор данных с СУБД

(3) гипертекст с НTML.

Неправильно утверждение:

(1) 2 Кб > 2000 байт

(2) 5000 байт < 5,5 Кб

(3) 1,5 Кб > 0,2 Мб

Если шифр заменяет символы открытого текста, не изменяя их порядка, то это шифр:

(1) перестановки

(2) порядка

(3) замены

Сумма шестнадцатеричных чисел А5,В и СF,8 равна шестнадцатеричному числу:

(1) 174,3

(2) 175,4

(3) 175,3

Область, нестрого заключенная между окружностями х2 + у2 = 4, х2 + у2 = 9, описывается предикатом:

Логической схеме нижеследующего вида

![files]()

будет соответствовать логическая функция:

В результате выполнения фрагмента вида:

x := 2;

y := 5;

z := x + y;

x := z div x;

y := y – x;

получим:

(1) x = 3; y = 2; z = 7

(2) x = 2; y = 3; z = 7

(3) x = 4; y = 3; z = 7

Для a[i] = i, i = 1, 2, 3 фрагмент вида:

j := 1;

i := 3;

while (i > 1) do

begin

if (а[i] > а[j]) then

j := i;

i := i – 1;

end;

write(i,j);

выведет на экран значения i и j в указанной последовательности:

(1) 3, 2

(2) 2, 2

(3) 1, 3

Неверно утверждение:

(1) структурный принцип всегда опирается на базовые алгоритмические конструкции

(2) структурный принцип всегда оптимизирует время выполнения

(3) структурный принцип всегда облегчает понимаемость алгоритма

Явление "информационный взрыв" в обществе характерно:

(1) порядковым, экспоненциальным ("в разы") ростом объема информации

(2) прямо пропорциональным ("на столько-то") ростом объема информации

(3) обратно пропорциональным изменением (по времени) объема информации

Архитектура компьютера определяется, в основном, следующими параметрами:

(1) дизайном системного блока

(2) частотой тактового генератора

(3) пропускной способностью линий связи и передачи информации АЛУ и УУ

Список программных продуктов "MathCAD, MathLab, …" по функциональному назначению лучше продолжить системой:

(1) Unix

(2) WinZip

(3) SPSS

Язык программирования служит, в основном, для:

(1) запуска ЭВМ

(2) решения любой задачи на ЭВМ

(3) перевода алгоритма на язык ЭВМ

Cоотношение F = am является моделью:

(1) физико-математической

(2) физической

(3) математико-физической

БД – это:

(1) база данных

(2) банк данных

(3) блок данных

Для обычной пересылки по e-mail необходимо иметь на своем компьютере:

(1) модем

(2) USB-порт

(3) поисковую систему

Уравнение вида 2 (Кб) = 10 х + 48 (байт) имеет решение:

(1) x = 2

(2) x = 20

(3) х = 200

Основной тип средств воздействия на компьютерные сети:

(1) тестирование

(2) подслушивание

(3) внедрение в информационный обмен

Частное от деления двоичного числа 1000,001 на двоичное число 11,01 равно двоичному числу:

(1) 1,01

(2) 10,1

(3) 11,1

Логическую схему для функции

![math]()

можно собрать из одного:

(1) инвертора

(2) конъюнктора

(3) дизъюнктора

Алгоритм не обладает свойством:

(1) полноты

(2) детерминированности

(3) открытости

В результате выполнения команды вида

a :=int(2.6)*(6 div 4) + (1 mod 3)*int(4/3) – 1/2.5/sqrt(0.16)

значение переменной а будет равно:

Верно утверждение:

(1) верификация всегда осуществляется на основе тестирования

(2) тестирование всегда осуществляется на основе верификации

(3) для трассировки всегда необходимо задать тест

Информационный (информационно-логический) подход к проблеме – это, скорее, подход:

(1) технологический

(2) методический

(3) методологический

Исполнителями алгоритмов не могут быть:

(1) люди

(2) конечные автоматы

(3) счеты

Если переменные x, y описаны как целые (integer), а z – как вещественное (real), то количество различных ошибок в выражении z := ((z*y) mod x)/y + x div y равно:

Математическая модель системы должна всегда быть:

(1) непрерывной

(2) адекватной

(3) детерминированной

Высокие технологии – это технологии:

(1) находящиеся на верхнем уровне СУБД

(2) качественного изменения системы

(3) количественного роста системы

К новым информационным технологиям не относится технология:

(1) аналогового телевидения

(2) цифрового телевидения

(3) гипертекстового представления

Независимо от рассматриваемой предметной области, по полноте информация бывает:

(1) недостаточной, достаточной, избыточной

(2) недостаточной, полной, избыточной

(3) полной, неполной

Верно утверждение:

(1) криптография занимается расшифровкой закрытого текста без ключа

(2) криптоанализ занимается построением и исследованием ключей

(3) криптография занимается исследованием методов преобразования информации

Разность двоичных чисел 111,01 и 10,11 равна двоичному числу:

(1) 101,1

(2) 10,1

(3) 100,1

Основных (базовых) логических вентилей – всего:

Значение переменной р после выполнения фрагмента вида

p := 1; i := 4; while (i > 0) do begin р := р*i; i := i – 1 end;

равно:

В списке данных

специальность = (учитель, врач, рабочий),

оклад = (5000, 3000, 2000, 1000),

сотрудник = (специальность, оклад)

приведено перечисляемых типов:

(1) 1 простой, 2 структурированных

(2) 3 структурированных

(3) 2 простых, 1 структурированный

Логические (алгоритма, метода) ошибки в программе устраняют обычно в процессе:

(1) отладки

(2) сопровождения

(3) тестирования

В основные функции информатики прямо не входит:

(1) разработка методов исследования информационных систем

(2) разработка моделей представления информационных систем

(3) создание новых методов во всех областях знания

В структуре любого исполнителя алгоритма имеется все перечисленное:

(1) операционный автомат, управляющий автомат, команда управления

(2) управление, оперативная обстановка, вычисление

(3) управляющая функция, вычисляющая функция, функция начала движения

Для переменной х вещественного типа (real), один и тот же результат при любом входном х > 0 дают все функции списка:

(1) mod(x,1), div(x,1)

(2) trunc(x), int(x)

(3) int(x), round(x)

Вычислительный эксперимент – это эксперимент, осуществляемый:

(1) на ЭВМ с помощью модели

(2) с помощью ЭВМ и модели

(3) датчика случайных чисел на ЭВМ

Экспертная система – это система:

(1) компьютерной актуализации знаний, умений, навыков экспертов

(2) привлечения экспертов для оценки качества программ и компьютеров

(3) из базы знаний и умений экспертов

Новой информационной технологией является:

(1) телеконференция

(2) телемост

(3) Word

Неверно утверждение:

(1) информация – это содержание сообщения

(2) сообщение – форма проявления информации

(3) информация и сообщение – ничем не отличаются

Восьмибитовыми комбинациями можно закодировать всего различных символов:

Значение выражения 11,012 – 4,28 + 8,A16 равно:

(1) F,816

(2) 15,48

(3) 111,1012

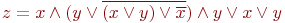

Выражение

![math]()

после последовательного применения всех подходящих аксиом алгебры высказываний и предикатов примет окончательный вид:

(1)

![math]()

(2)

![math]()

(3) 0

Последовательный многоразрядный сумматор – это:

(1) последовательная комбинация одноразрядных сумматоров

(2) последовательное выполнение сдвигов единиц разрядов в сумме

(3) последовательный перенос единицы текущего разряда в следующий разряд суммы

Выражение вида exp(k*ln(n)) вычисляет:

(1) степень k числа n

(2) степень n числа k

(3) произведение чисел k и n

Исправление ошибок в программе, не обнаруженных в процессе тестирования, происходит на этапе:

(1) трассировки

(2) тестирования

(3) сопровождения

Термину "информатика" наиболее адекватен за рубежом термин:

(1) computer work

(2) computer science

(3) computer user

Является конечным автоматом:

(1) светофор с системой питания

(2) электрическая цепь

(3) клавиатура компьютера

Основные функции любой ОС:

(1) управление данными к программам и самими программами

(2) управление программами и ресурсами компьютера

(3) управление ресурсами компьютера, данными и программами

Ранжирован по росту старшинства операции в языке Паскаль список операций и функций:

(1) умножение и деление; сложение и вычитание; скобки; функции

(2) сложение и вычитание; умножение и деление; функции; скобки

(3) сложение и вычитание; умножение и деление; скобки; функции

Неверно утверждение:

(1) компьютерная модель – основа всех наших знаний

(2) компьютерная модель – средство построения обучающих сред

(3) компьютерная модель – всегда базируется на компьютере

Компьютерный офис – это любой офис, в котором:

(1) много хороших компьютеров и хорошая компьютерная сеть

(2) много грамотных «компьютерщиков» и специалистов по АСУ

(3) автоматизирована большая часть работы, делопроизводства

К базовым возможностям Интернета относится:

(1) одновременное решение многих задач на компьютере

(2) удаленный доступ к компьютеру

(3) просмотр файла на компьютере

Правильно утверждение:

(1) 8 байт = 1 бит

(2) 1000 байт = 1 Кб

(3) 4 Гб = 4096 Мб

Если K – ключ к шифру, A – открытое, В – закрытое сообщение, F – правило шифрования, то:

(1) F(K(B)) = K(F(A))

(2) F(K(A)) = B

(3) K(A) = F(B)

Сумма двоичных чисел 11,1011 и 111,001 равна двоичному числу:

(1) 1100,0110

(2) 1011,0101

(3) 1010,1101

Множество истинности предиката p(x,y) = "x + y = 0", где x, y – целые числа из отрезка [–2; 4], равно:

(1) {–2, –1, 1, 2}

(2) {(–2, 2), (–1, 1),(0,0)}

(3) [–2; 2]

Если на входе "черного ящика" имеем x = 101 (истина, ложь, истина), y = 001 ("ложь", "ложь", "истина"), а на выходе z = 101 ("истина", "ложь", "истина"), то внутри ящика – схема функции вида:

Фрагмент вида

p := 1; for i := 1 to int(n/2) do p := p*x[i];

находит произведение:

(1)

всех чисел ряда x[1], x[2], …, x[n]

(2)

всех целых чисел ряда x[1], x[2], …, x[n]

(3)

всех чисел первой половины ряда x[1], x[2], …, x[n]

Формальное доказательство правильности алгоритма называется:

(1) трассировкой

(2) тестированием

(3) верификацией

Основных ветвей информатики имеется всего:

Архитектура компьютера определяется, в основном, следующими параметрами:

(1) скорость выполнения операций

(2) объемом памяти

(3) системой команд микропроцессора

Список программных продуктов "Delphi, Visual Basic, …" по интерфейсному назначению лучше продолжить системой:

(1) MS DOS

(2) 3D Studio

(3) С++ Builder

Различных режимов трансляции программ бывает:

Любая математическая модель должна (в рамках рассматриваемых гипотез моделирования) быть:

(1) точной

(2) идеальной

(3) адекватной

Системой машинной графики является:

(1) 3D-Studio

(2) MS Office.

(3) Windows NT

В списке www.hotbox.ru, hot@box.ru, ru@air, 256@56.789.ru, kvm@ttt, fllll@hhh@gif.ru, arc.hty.com адресами Интернет–ресурсов (сайтов) могут быть всего элементов списка:

Уравнение вида 4 (Кб) = 200 х + 96 (байт) имеет решение:

(1) x = 2

(2) x = 20

(3) х = 200

Основной тип средств воздействия на компьютерные сети:

(1) компьютерный вирус

(2) слабый сигнал

(3) информационный менеджмент

Частное от деления двоичного числа 100,1 на двоичное число 1,1 равно двоичному числу:

(1) 1,01

(2) 11,0

(3) 11,1

Выражение

![math]()

максимально упрощаемо до выражения:

(1)

![math]()

(2)

![math]()

(3) x

Логическую схему для функции

![math]()

можно собрать из:

(1) одного инвертора и одного дизъюнктора

(2) одного конъюнктора и одного дизъюнктора

(3) двух дизъюнкторов

Алгоритм обладает свойством:

(1) формализованности

(2) массовости

(3) индивидуальности

Последовательное выполнение двух команд вида

a := abs(–5) + int(pi)*(11 mod 1);

a := max(a, а div 3)-int(a/2)-int(sqrt(a+4))

определит значение переменной а, равное:

Верно утверждение:

(1) при модульном подходе не нужно тестирование

(2) при структурном подходе не нужно тестирование

(3) при верификации не нужно тестирование

Устройством памяти компьютера является:

Система MS Office относится к:

(1) интегрированным пакетам приложений

(2) операционным системам

(3) оффисным органайзерам

В языке программирования Паскаль есть оператор описания:

(1) типа

(2) интерфейса

(3) пакета

Знаку вопроса в схеме компьютерного моделирования «модель – ? – компьютер» соответствует:

(1) система

(2) программа

(3) технология

Интегрированный пакет автоматизации делопроизводства – это:

(1) Microsoft Office

(2) Windows NT

(3) Word

Для пересылки по телефонному каналу e-mail не обязательно иметь на своем компьютере:

(1) почтовый адрес

(2) почтовый индекс

(3) почтовую программу

Неправильно утверждение:

(1) 6 Кб < 6000 байт

(2) 5000 байт < 5 Кб

(3) 5000 Кб < 5 Мб

ЭЦП – это:

(1) электронно-цифровая подпись

(2) электронно-цифровой процессор

(3) электронно-цифровой преобразователь

Сумма шестнадцатеричных чисел А4,8 и СF,4 равна шестнадцатеричному числу:

(1) 17C,3

(2) 175,C

(3) 173,C

Для окружности х2 + у2 = 25, внутренность полукруга, расположенного строго над осью абсцисс, описывается предикатом:

(1) (х2 + у2 = 25) и (у > 0)

(2) (х2 + у2 < 25) или (у > 0)

(3) (х2 + у2 < 25) и (у > 0)

Логической схеме нижеследующего вида

![files]()

будет соответствовать логическая функция:

В результате выполнения фрагмента вида:

x := 44; y := 12; x := x mod y; y := x*y + int(x/3);

получим:

(1) x = 8, y = 98

(2) x = 3, y = 92

(3) x = 3, y = 93

Для a[i] = i, i = 1 фрагмент программы вида

j := 2;

i := 1;

while (i > 0)

do begin

if (а[i] < а[j])

then j := i; i := i – 1;

end;

write(i + j); выведет на экран значение:

Неверно утверждение:

(1) модульный принцип всегда использует библиотеки алгоритмов

(2) модульный принцип всегда облегчает разработку больших алгоритмов (программ)

(3) модульный принцип всегда улучшает читаемость алгоритма

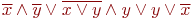

после применения аксиом алгебры предикатов и высказываний запишется наиболее коротко в виде:

после применения аксиом алгебры предикатов и высказываний запишется наиболее коротко в виде: , является:

, является:

можно собрать из одного:

можно собрать из одного: после применения аксиом алгебры предикатов и высказываний запишется наиболее коротко в виде:

после применения аксиом алгебры предикатов и высказываний запишется наиболее коротко в виде:

можно собрать из одного:

можно собрать из одного: после последовательного применения всех подходящих аксиом алгебры высказываний и предикатов примет окончательный вид:

после последовательного применения всех подходящих аксиом алгебры высказываний и предикатов примет окончательный вид:

максимально упрощаемо до выражения:

максимально упрощаемо до выражения:

можно собрать из:

можно собрать из: